Kürzlich hat Andy Shoemaker, Gründer von NimbusDDOS, und unser David Elmaleh ihr Wissen über DDoS-Angriffe miteinander geteilt und was es bedeutet, branchenweit beste Schutzfunktionen zu haben, einschließlich schneller Zeiten bis zur Schadensminderung. Sie boten auch Einblicke in die kritischen Ermittlungsaktivitäten, die stattfinden müssen, wenn (nicht falls) Sie von einem unvermeidlichen DDoS-Angriff getroffen werden.

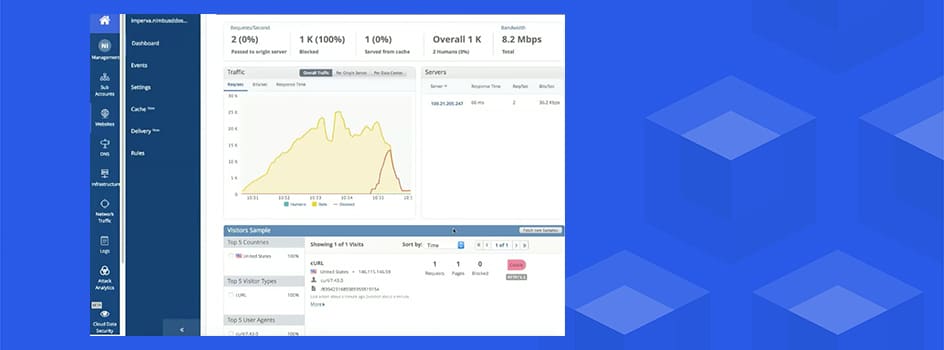

In einem neuen BrightTALK-Webinar (Nur in englischer Sprache verfügbar.) erläutert Andy zusammen mit dem Imperva Product Manager David die Herausforderungen bei der Angriffsanalyse, die mit einer genauen Erkennung und automatischen Schadensbegrenzung einhergehen. Er zeigte uns auch einen Live-DDoS-Angriff, der von Imperva abgeschwächt wurde.

So meinte Andy: „Analyse ist ein Gebiet, das die Leute oft vergessen, wenn sie sich hektisch bemühen, eine Website wieder online zu bringen. Häufig vergessen die Benutzer, die für die Post-Mortem-Analyse erforderlichen Daten zu erfassen, weil sie zu beschäftigt damit sind, die Website wieder zum Laufen zu bringen. Dieser Versuch, auf Vorfälle zu reagieren, ist in der Regel ein wenig unorganisiert und behindert diese Analyse im Nachhinein. Eine weitere Herausforderung der Analyse besteht darin, dass sie in der Regel sehr zeitaufwendig ist, wenn Sie nicht über sehr gute Tools verfügen, die Ihnen helfen.“

Analyseherausforderungen

Die Reaktion auf Vorfälle konzentriert sich auf die Betriebszeit

Daten werden nicht erfasst

Die Reaktion ist oft hektisch und ad-hoc

Die manuelle Analyse ist zeitaufwändig

Es fehlen formale Meldesysteme für DDoS

Selten, was einen weniger optimierten Prozess bedeutet

Post-Mortem-Fragen

Was waren die Auswirkungen?

Kann es wieder passieren?

Warum wurden wir angegriffen?

Wer hat uns angegriffen?

„In der Imperva-Lösung stehen zwei Arten von Analysen zur Verfügung“, erklärt David, der für die Imperva DDoS-Lösungs-Suite verantwortlich ist.

„In Bezug auf die Edge-Netzwerkanalysen (Nur in englischer Sprache verfügbar.) sprechen wir über Layer 3 oder 4 Analysen. Die Analysen werden sowohl in Echtzeit als auch in Verlaufsform bereitgestellt. Sie können Informationen, Slice-and-Dice-Informationen, die sich auf IP-Protokolle und die Port-Granularität beziehen, für alle Arten von Assets, Netzwerkbereiche usw. abrufen, wobei Sie den übergebenen oder blockierten Datenverkehr wirklich nachvollziehen können.

Wenn es eine DDoS-Attacke auf Layer 7 gibt, dreht sich hier alles darum, in Echtzeit zu überwachen und zu verstehen, welche Art von Kunden tatsächlich Ihre Inhalte erreichen. Ob es sich um Menschen handelt, ob es sich um Bots handelt, wenn sie blockiert oder weitergegeben wurden, welche Art von Bots, welche Art von Kunden. Und der geografische Standort ist ebenfalls sehr wichtig.

Tatsache ist, dass es auch wichtig ist, nicht mit zu vielen Informationen überflutet zu werden und dann nicht einmal wirklich verstehen zu können, was passiert ist.“

Was ist passiert: Bösartige Bots greifen aus den USA mithilfe des Nessus Vulnerability Scanner VulnerabilityScanner an

Durchführen eines Host-Scans auf 63777-Hosts, die einen URL-Scan auf mehr als 500 URLs ausführen

Ereignisse: 63,8K

Blockiert: 100%

Zuletzt gesehen: 15 Aug. 2019, 20:55

Schweregrad: Kritisch

Was ist passiert: DDoS-Angriff von einer dominanten IP mit Chrome Browser

Auf dem Host „my.incapsula.com“ mit Ziel auf das URL-Muster „/rtstats/*****“

Ereignisse: 1.34K

Blockiert: 100%

Zuletzt gesehen: 29 Aug. 2019, 00:36

Schweregrad: Kritisch

Was ist passiert: DDoS-Angriff von einer einzelnen IP aus mithilfe des Python urllib HackingTool

Auf dem Host „my.incapsula.com“ mit Ziel auf das URL-Muster „/api/prov/v1/accounts/list“

Ereignisse: 744

Blockiert: 100%

Zuletzt gesehen: 26 Aug. 2019 23:41

Schweregrad: Kritisch

Was ist passiert: DDoS-Angriff aus der Russischen Föderation mithilfe des Go HTTP Library HackingTool

Auf dem Host „my.incapsula.com“ mit Ziel auf die URL „/admin/login“

Ereignisse: 195

Blockiert:100%

Zuletzt gesehen: 26 Jul. 2019, 20:36

Schweregrad: Kritisch

Was ist passiert: SQL-Injection-Angriff einer einzelnen IP aus den USA mit einem unbekannten Bot

Mit Ziel auf eine leere URL-Ressourcenerweiterung

Ereignisse: 19,0K

Blockiert: 100%

Zuletzt gesehen: 24 Sep. 20919, 23:21

Schweregrad: Kritisch

Was ist passiert: Angriff mit bösartigen Bots und illegalem Ressourcenzugriff durch eine einzige IP aus den USA

Ereignisse: 299K

Blockiert: 100%

Zuletzt gesehen: 28 Sep. 2019, 00:15

Schweregrad: Kritisch

Ein häufiges Szenario besteht darin, dass Angreifer DDoS als Möglichkeit der Verschleierung verwenden, um Ihre Inhalte wirklich ins Visier zu nehmen. Sie haben die Möglichkeit, dies dank der Angriffsanalyse Lösung, bei der Sie nicht nur alle DDoS-Angriffe und Layer 7-Angriffsinformationen miteinander korrelieren können, sondern auch die anderen Arten von Angriffen nachvollziehen können, die gleichzeitig stattfanden – und das gegen welche Ziele und auch die Quelle der Angriffe.”

Wenn Sie den gesamten Vortrag sehen und wertvolle Einblicke von Andy und David erhalten möchten, dann schauen Sie sich das vollständige Webinar an. Nur in englischer Sprache verfügbar.

Schauen Sie sich auch unser neues Whitepaper an, das sich mit dem Thema befasst, wie der DDoS-Schutz von Imperva in großem Maßstab Unternehmen absichert.

Holen Sie sich das Neueste von imperva

Die neuesten Nachrichten von unseren Experten in der sich schnell verändernden Welt der Anwendungs-, Daten- und Edge-Sicherheit.